Innehåll

- Varför ställa in ett system för upptäckt av intrång?

- Installera snortpaketet

- Få en Oinkmaster-kod

- Följ stegen nedan för att få din Oinkmaster-kod:

- Ange Oinkmaster-koden i Snort

- Manuell uppdatering av reglerna

- Lägga till gränssnitt

- Konfigurera gränssnittet

- Välja regelkategorier

- Vad är syftet med regelkategorier?

- Hur kan jag få mer information om Regelkategorierna?

- Populära Snortregelkategorier

- Förprocessor- och flödesinställningar

- Starta gränssnitten

- Om Snort inte startar

- Letar efter varningar

Sam arbetar som nätverksanalytiker för ett algoritmiskt handelsföretag. Han tog sin kandidatexamen i informationsteknik från UMKC.

Varför ställa in ett system för upptäckt av intrång?

Hackare, virus och andra hot undersöker ständigt ditt nätverk och letar efter ett sätt att komma in. Det krävs bara en hackad maskin för att ett helt nätverk ska äventyras. Av dessa skäl rekommenderar jag att du ställer in ett system för upptäckt av intrång så att du kan hålla dina system säkra och övervaka de olika hoten på Internet.

Snort är ett IDS med öppen källkod som enkelt kan installeras på en pfSense-brandvägg för att skydda ett hem- eller företagsnätverk från inkräktare. Snort kan också konfigureras för att fungera som ett system för förebyggande av intrång (IPS), vilket gör det mycket flexibelt.

I den här artikeln går jag igenom processen att installera och konfigurera Snort på pfSense 2.0 så att du kan börja analysera trafik i realtid.

Installera snortpaketet

För att komma igång med Snort måste du installera paketet med pfSense-pakethanteraren. Pakethanteraren finns i systemmenyn i pfSense web GUI.

Leta upp Snort från listan över paket och klicka sedan på plussymbolen till höger för att börja installationen.

Det är normalt att snort tar ett par minuter att installera, det har flera beroenden som pfSense först måste ladda ner och installera.

När installationen är klar kommer Snort att dyka upp i servicemenyn.

Snort kan installeras med pfSense-pakethanteraren.

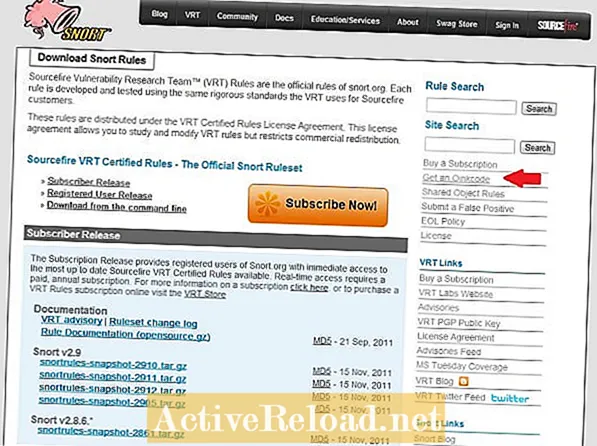

Få en Oinkmaster-kod

För att Snort ska vara användbart måste det uppdateras med den senaste uppsättningen regler. Snort-paketet kan automatiskt uppdatera dessa regler åt dig, men först måste du få en Oinkmaster-kod.

Det finns två olika uppsättningar av Snort-regler:

- Uppsättningen av abonnentsläpp är den mest uppdaterade uppsättningen regler som finns tillgängliga. Realtidsåtkomst till dessa regler kräver ett årligt betalt abonnemang.

- Den andra versionen av reglerna är den registrerade användarutgåvan som är helt gratis för alla som registrerar sig på Snort.org-webbplatsen.

Huvudskillnaden mellan de två regeluppsättningarna är att reglerna i den registrerade användarutgåvan ligger 30 dagar efter prenumerationsreglerna. Om du vill ha det mest uppdaterade skyddet bör du skaffa ett abonnemang.

Följ stegen nedan för att få din Oinkmaster-kod:

- Besök Snort-reglerna för att ladda ner den version du behöver.

- Klicka på "Registrera dig för ett konto" och skapa ett Snort-konto.

- När du har bekräftat ditt konto, logga in på Snort.org.

- Klicka på 'Mitt konto' i det övre länkfältet.

- Klicka på fliken "Prenumerationer och Oinkcode".

- Klicka på länken Oinkcodes och klicka sedan på 'Generate code'.

Koden förblir lagrad i ditt konto så att du kan få den senare om det behövs. Den här koden måste anges i Snort-inställningarna i pfSense.

En Oinkmaster-kod krävs för att ladda ner regler från Snort.org.

Ange Oinkmaster-koden i Snort

Efter att ha erhållit Oink-koden måste den anges i Snort-paketinställningarna. Snortsinställningssidan kommer att visas i webbgränssnittsmenyn. Om det inte syns, se till att paketet är installerat och installera om det vid behov.

Oinkoden måste anges på den globala inställningssidan för Snort-inställningarna. Jag vill också markera rutan för att aktivera reglerna för Emerging Threats. ET-reglerna underhålls av en öppen källkodsgrupp och kan tillhandahålla några ytterligare regler som kanske inte finns i Snort-uppsättningen.

Automatiska uppdateringar

Som standard uppdaterar inte Snort-paketet reglerna automatiskt. Det rekommenderade uppdateringsintervallet är en gång var 12: e timme, men du kan ändra detta för att passa din miljö.

Glöm inte att klicka på "spara" -knappen när du är klar med ändringarna.

Manuell uppdatering av reglerna

Snort kommer inte med några regler, så du måste uppdatera dem manuellt första gången. För att köra den manuella uppdateringen, klicka på fliken uppdateringar och klicka sedan på knappen Uppdateringsregler.

Paketet laddar ner de senaste regeluppsättningarna från Snort.org och även Emerging Threats om du har valt det alternativet.

När uppdateringarna är klara extraheras reglerna och är sedan redo att användas.

Reglerna måste laddas ner manuellt första gången Snort konfigureras.

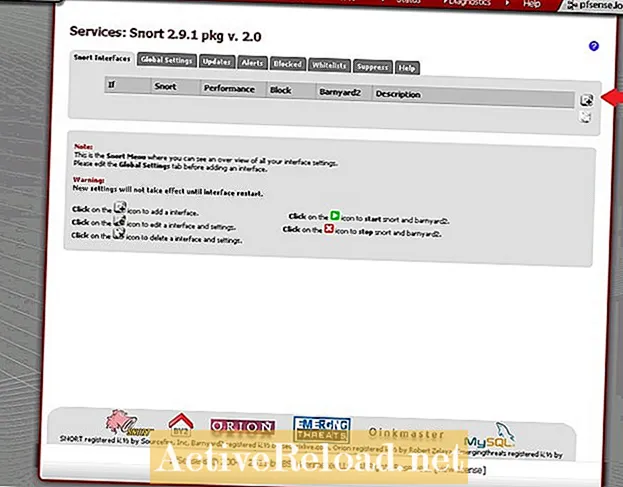

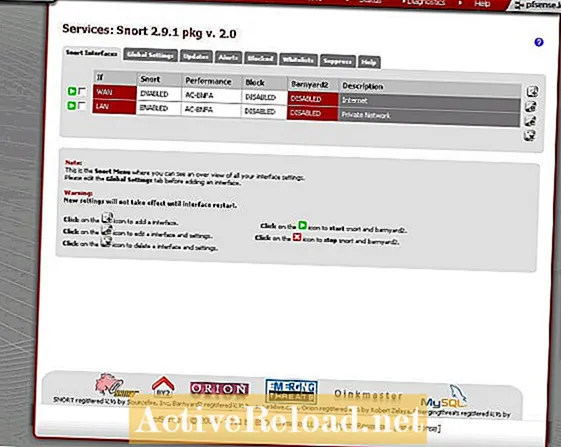

Lägga till gränssnitt

Innan Snort kan börja fungera som ett system för detektering av intrång måste du tilldela gränssnitt för att det ska kunna övervakas. Den typiska konfigurationen är för Snort att övervaka alla WAN-gränssnitt. Den andra vanligaste konfigurationen är att Snort övervakar WAN- och LAN-gränssnittet.

Övervakning av LAN-gränssnittet kan ge viss synlighet för attacker som pågår från ditt nätverk. Det är inte ovanligt att en dator i LAN-nätverket infekteras med skadlig kod och börjar attackera system inom och utanför nätverket.

För att lägga till ett gränssnitt, klicka på plussymbolen som finns på Snort-gränssnittsfliken.

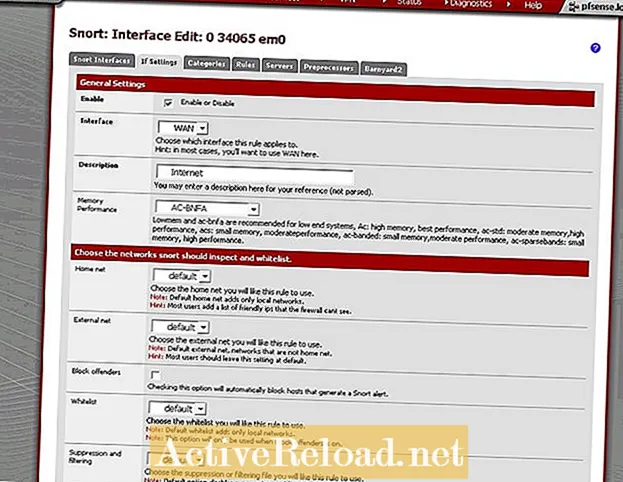

Konfigurera gränssnittet

När du har klickat på knappen Lägg till gränssnitt visas sidan för gränssnittsinställningar.Inställningssidan innehåller många alternativ, men det finns bara ett fåtal du verkligen behöver oroa dig för att få igång saker.

- Markera först kryssrutan aktivera högst upp på sidan.

- Välj sedan det gränssnitt du vill konfigurera (i det här exemplet konfigurerar jag WAN först).

- Ställ in minnesprestanda till AC-BNFA.

- Markera rutan "Loggaviseringar för att fnysa unified2-fil" så att barnyard2 fungerar.

- Klicka på spara.

Om du kör en multi-wan-routerkan du gå vidare och konfigurera de andra WAN-gränssnitten på ditt system. Jag rekommenderar också att du lägger till LAN-gränssnittet.

Innan du startar gränssnitten finns det några fler inställningar som måste konfigureras för varje gränssnitt. För att konfigurera de ytterligare inställningarna, gå tillbaka till fliken Snort-gränssnitt och klicka på symbolen 'E' till höger på sidan bredvid gränssnittet. Detta tar dig tillbaka till konfigurationssidan för det specifika gränssnittet. För att välja de regelkategorier som ska aktiveras för gränssnittet, klicka på kategorifliken. Alla identifieringsregler är indelade i kategorier. Kategorier som innehåller regler från Emerging Threats börjar med "emerging" och regler från Snort.org börjar med "snort". När du har valt kategorier klickar du på spara-knappen längst ner på sidan. Genom att dela upp reglerna i kategorier kan du bara aktivera de specifika kategorierna du är intresserad av. Jag rekommenderar att du aktiverar några av de mer allmänna kategorierna. Om du kör specifika tjänster i ditt nätverk, till exempel en webb- eller databasserver, bör du också aktivera kategorier som hör till dem. Det är viktigt att komma ihåg att Snort kommer att kräva mer systemresurser varje gång en ytterligare kategori aktiveras. Detta kan också öka antalet falska positiva resultat. I allmänhet är det bäst att bara aktivera de grupper du behöver, men gärna experimentera med kategorierna och se vad som fungerar bäst.Välja regelkategorier

Vad är syftet med regelkategorier?

Hur kan jag få mer information om Regelkategorierna?

Om du vill ta reda på vilka regler som finns i en kategori och lära dig mer om vad de gör kan du klicka på kategorin. Detta kommer att länka dig direkt till listan över alla regler inom kategorin.

Populära Snortregelkategorier

| kategori namn | Beskrivning |

|---|---|

snort_botnet-cnc.rules | Riktar in kända botnet-kommandot och kontrollvärdar. |

snort_ddos.rules | Upptäcker attacker om förnekelse av tjänster. |

snort_scan.rules | Dessa regler upptäcker portavsökningar, Nessus-sonder och andra attacker för informationsinsamling. |

snort_virus.rules | Upptäcker signaturer av kända trojaner, virus och mask. Det rekommenderas starkt att använda denna kategori. |

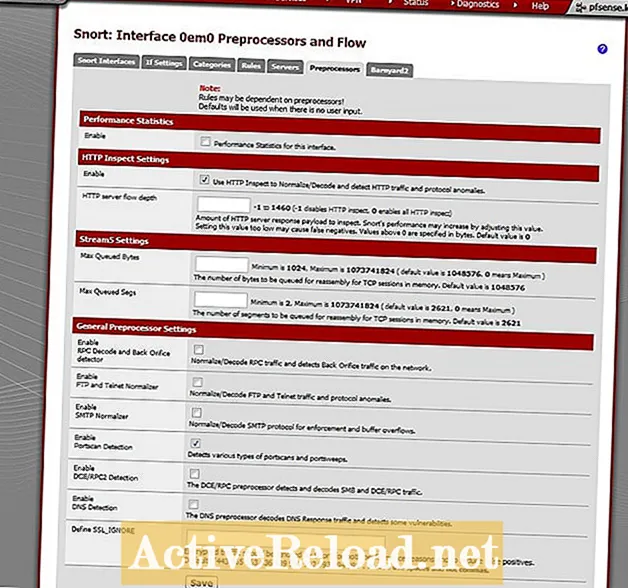

Förprocessor- och flödesinställningar

Det finns några inställningar på inställningssidan för förprocessorer som ska aktiveras. Många av detektionsreglerna kräver att HTTP-inspektion aktiveras för att de ska fungera.

- Under HTTP-inspektionsinställningar aktiverar du 'Använd HTTP-inspektion för att normalisera / avkoda'

- Aktivera 'Portscan Detection' i det allmänna avsnittet med allmänna förprocessorinställningar

- Spara inställningarna.

Starta gränssnitten

När ett nytt gränssnitt läggs till i Snort startar det inte automatiskt. För att manuellt starta gränssnitt klickar du på den gröna uppspelningsknappen till vänster om varje konfigurerat gränssnitt.

När Snort körs visas texten bakom gränssnittsnamnet i grönt. För att stoppa Snort, klicka på den röda stoppknappen på vänster sida av gränssnittet.

Det finns ett par vanliga problem som kan förhindra att Snort startar.

Om Snort inte startar

Letar efter varningar

Efter att Snort har konfigurerats och startats bör du börja se varningar när trafik som matchar reglerna upptäcks.

Om du inte ser några varningar, ge det lite tid och kontrollera sedan igen. Det kan ta ett tag innan du ser några varningar, beroende på hur mycket trafik och regler som är aktiverade.

Om du vill se varningarna på distans kan du aktivera gränssnittsinställningen "Skicka varningar till huvudsystemloggar." Varningar som visas i systemloggarna kan vara ses på distans med Syslog.

Den här artikeln är korrekt och sant så vitt författaren vet. Innehållet är endast av informations- eller underhållningssyfte och ersätter inte personlig rådgivning eller professionell rådgivning i affärsmässiga, ekonomiska, juridiska eller tekniska frågor.